服务器遭黑客入侵导致网络流量异常的排查分析

2012-06-28 20:18:24 来源:我爱运维网 评论:0 点击:

现象:下午14:00至16:00期间,网站后台编辑用户反馈CMS系统无法工作,响应极其缓慢.同一时间,就分应用也响应慢.网络与服务器架构分布:网站后台...

结论:

查证攻击源来自广州、ip有多个(估计是ADSL)

被攻击原因分析:

1、无杀毒软件,

2、无日志收集,

3、弱口令,

4、外网IP、135 445端口对外开放、(攻击者可通过135端口避过ACL控制枚举尝试密码,从其中一个机器的日志反应12年1月至2月被频繁尝试密码)

日志中有很EVERYONE的访问,为了建立IPC空链接留下的日志,成功建立之后开启了telnet服务。种植木马、安装shift后门、更改终端端口为55555绕过ACL,

攻击后攻击者的行踪:

1、攻击者成功进入后并没有通过这两个机器去直接攻击其他服务器;

2、攻击者成功进入后主要是在发udp包也就是对其他机器拒绝服务、耗费我们大量宽带资源;

3、攻击留下的部分工具看来、对内网不了解,使用其中的一个服务器对外面IDC(不是我们的)扫描弱口令,数据库弱口令等。

后续此被攻击IDC机房的windows机器需要加固:

被黑的windows机器有2个,都是预留的空闲后备机器.这2个机器需重做系统,因其了上面全是感染病毒或木马。

查证攻击源来自广州、ip有多个(估计是ADSL)

被攻击原因分析:

1、无杀毒软件,

2、无日志收集,

3、弱口令,

4、外网IP、135 445端口对外开放、(攻击者可通过135端口避过ACL控制枚举尝试密码,从其中一个机器的日志反应12年1月至2月被频繁尝试密码)

日志中有很EVERYONE的访问,为了建立IPC空链接留下的日志,成功建立之后开启了telnet服务。种植木马、安装shift后门、更改终端端口为55555绕过ACL,

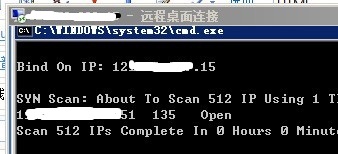

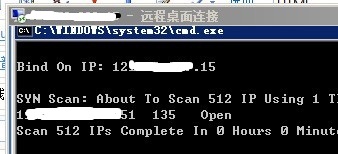

之前遇到过跨IDC无法连接135端口(冲击波事件之后骨干网都对135 445端口做了屏蔽)、但是有部分地方的IP是可以正常访问,随便在外面拿了一个机器就可以访问到部分该机房的135端口:

攻击后攻击者的行踪:

1、攻击者成功进入后并没有通过这两个机器去直接攻击其他服务器;

2、攻击者成功进入后主要是在发udp包也就是对其他机器拒绝服务、耗费我们大量宽带资源;

3、攻击留下的部分工具看来、对内网不了解,使用其中的一个服务器对外面IDC(不是我们的)扫描弱口令,数据库弱口令等。

后续此被攻击IDC机房的windows机器需要加固:

1、推送本地策略(包含内容 密码长度要求13位以上、密码复杂性、密码有效期为3个月)、关闭默认共享;

2、密码全部改,(要求13位以上必须包含大小写字母,数字及特殊字符);

3、所有windows必须安装杀毒软件;

4、所有windows必须远程备份日志;

5、启用IPSEC对进出的端口做全面限制;

6、如果没有必要使用私网网段的IP,尽量不使用公网IP,(或单独划一个VLAN);

2、密码全部改,(要求13位以上必须包含大小写字母,数字及特殊字符);

3、所有windows必须安装杀毒软件;

4、所有windows必须远程备份日志;

5、启用IPSEC对进出的端口做全面限制;

6、如果没有必要使用私网网段的IP,尽量不使用公网IP,(或单独划一个VLAN);

上一篇:轻松应对IDC机房带宽突然暴涨问题

下一篇:复杂网络架构导致的诡异网络问题排查分享

分享到:

收藏

收藏

评论排行

- ·Windows(Win7)下用Xming...(92)

- ·使用jmx client监控activemq(20)

- ·Hive查询OOM分析(14)

- ·复杂网络架构导致的诡异...(8)

- ·使用 OpenStack 实现云...(7)

- ·影响Java EE性能的十大问题(6)

- ·云计算平台管理的三大利...(6)

- ·Mysql数据库复制延时分析(5)

- ·OpenStack Nova开发与测...(4)

- ·LTPP一键安装包1.2 发布(4)

- ·Linux下系统或服务排障的...(4)

- ·PHP发布5.4.4 和 5.3.1...(4)

- ·RSYSLOG搭建集中日志管理服务(4)

- ·转换程序源码的编码格式[...(3)

- ·Linux 的木马程式 Wirenet 出现(3)

- ·Nginx 发布1.2.1稳定版...(3)

- ·zend framework文件读取漏洞分析(3)

- ·Percona Playback 0.3 development release(3)

- ·运维业务与CMDB集成关系一例(3)

- ·应该知道的Linux技巧(3)